SKT 유심 백도어 해킹, 우리가 알아야 할 보안 현실

최근 SK텔레콤에서 발생한 유심(USIM) 관련 보안 사고가 많은 사람들을 놀라게 했습니다.

단순한 유출 사고가 아닌, 리눅스 커널을 우회하는 BPFDoor 백도어 악성코드가 사용되었고, 최대 2,300만 명에 이르는 가입자 유심 정보가 탈취된 정황까지 드러났기 때문입니다.

📌 침해 방식 – BPFDoor, '보이지 않는 문'을 열다

BPFDoor는 네트워크 상의 방화벽을 우회하여 내부 서버에 침투하는 백도어 계열의 악성코드입니다. 리눅스 커널 수준에서 작동하며, 흔적을 거의 남기지 않는 것이 특징입니다.

SKT는 자사 가입자 인증 서버(HSS)에 이 악성코드가 설치된 사실을 뒤늦게 인지했으며, IMSI, IMEI, 유심 인증키 등이 외부로 유출되었을 가능성을 언급했습니다.

⚠️ 위험성 – SIM 스와핑 범죄와 2차 피해

유심 정보 유출은 단순 개인정보 유출을 넘어서 SIM Swapping(심 스와핑) 범죄로 이어질 수 있습니다.

해커는 유심 복제를 통해 타인의 전화번호를 탈취한 후, 인증번호를 가로채 금융·SNS 해킹에 악용합니다.

이미 해외에서는 이 수법으로 수백억 원의 암호화폐 피해 사례가 있었으며, 국내에서도 관련 위험이 충분히 존재합니다.

🛡 대응 방안 – 유심 보호 서비스와 통신사 신뢰 회복

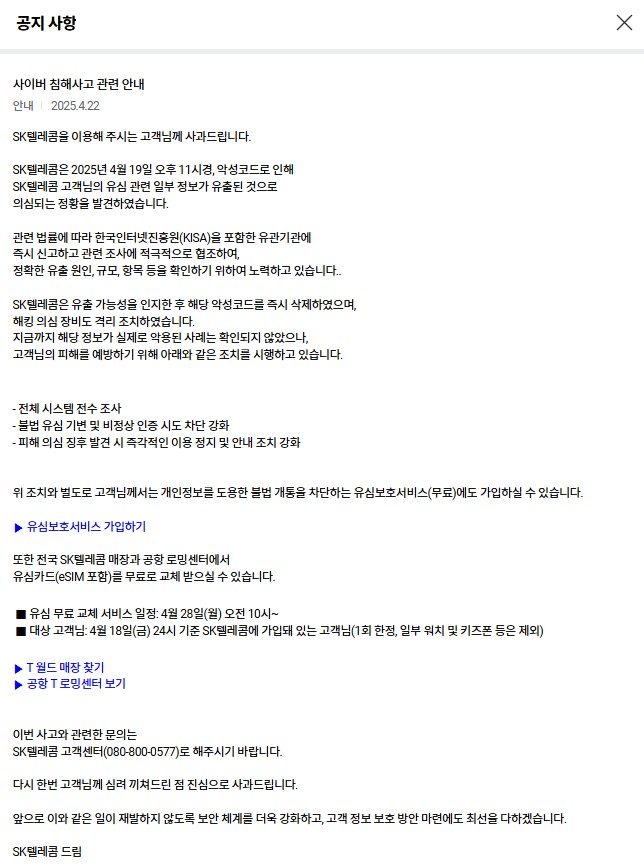

SKT는 사건 이후 유심 보호 서비스의 무상 제공 확대, 유심 교체 지원 등을 공지했습니다. 그러나 아직 알뜰폰(MVNO) 사용자에 대한 조치가 미흡하다는 지적도 나옵니다.

실무적으로는 다음과 같은 조치가 권장됩니다:

- 통신사 유심 보호 서비스 활성화 (USIM Lock)

- 모바일 OTP 및 2FA(이중 인증) 필수 사용

- 해외 로그인 알림 설정

- 유심 교체 및 PIN 번호 재설정

🔍 CLOUD IN DOVI의 한 마디

통신 인프라는 우리의 일상과 금융 시스템을 지탱하는 기반입니다.

이번 SKT 유심 해킹 사건은 '보안은 선택이 아니라 기본'이라는 경각심을 다시 한 번 일깨워줍니다.

보안 실무자, 개발자, 일반 사용자 모두가 함께 주의하고 대비하는 것이 중요합니다.