AZURE, 조직 내 네트워크 접근 제어의 시작 – NSG 실무 적용 가이드

Azure 환경에서의 보안은 단순한 방화벽을 넘어서 세분화된 네트워크 접근 제어까지 요구됩니다.

그 중심에는 바로 NSG(Network Security Group)이 있습니다.

이번 글에서는 NSG의 개념부터 구성 요소, 실무 적용 팁까지 함께 살펴보겠습니다.

🔍 NSG란 무엇인가?

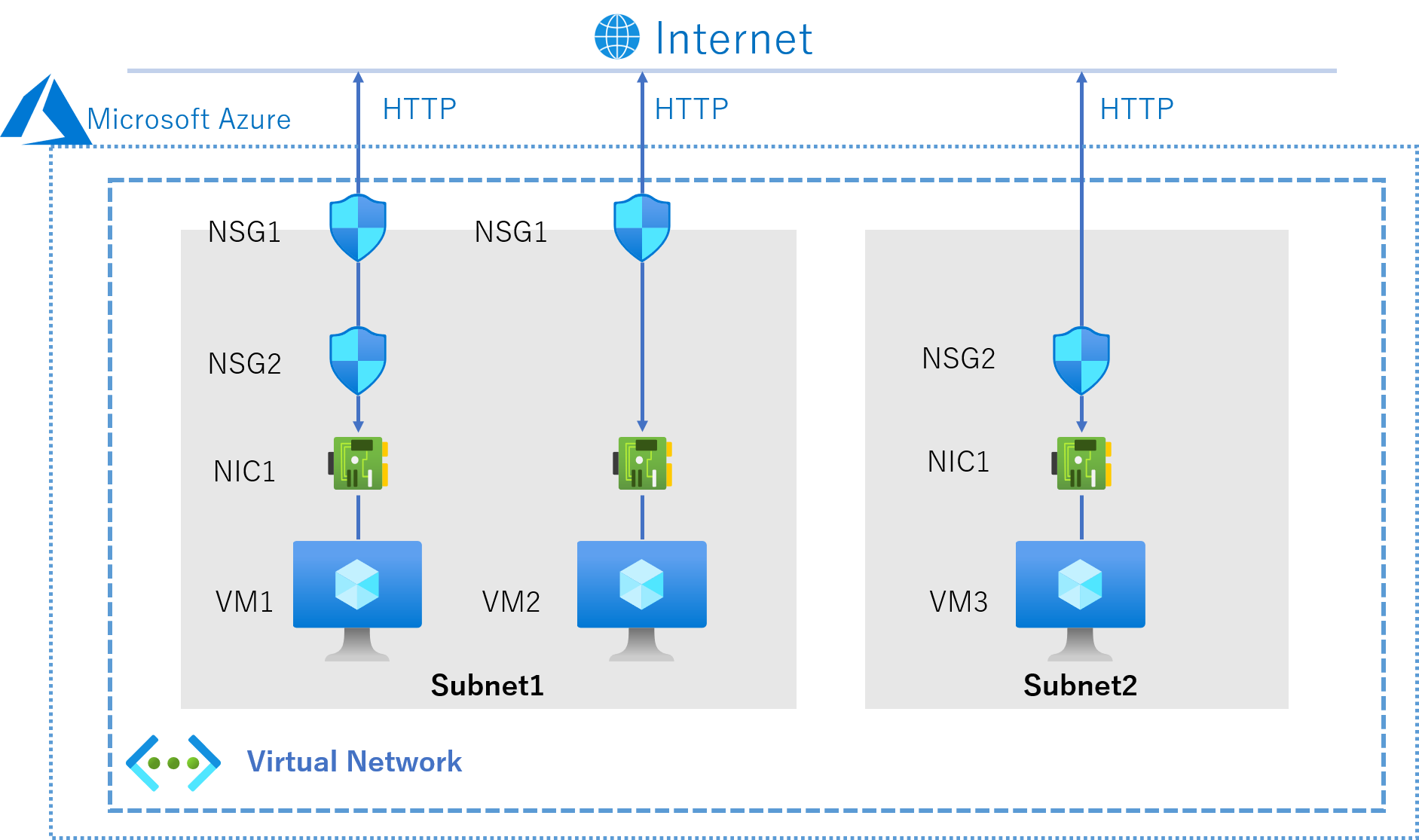

NSG는 Azure Virtual Network(VNet) 내 트래픽을 필터링하는 보안 구성 요소입니다.

서브넷 또는 개별 NIC(Network Interface)에 적용되어 인바운드/아웃바운드 트래픽을 제어하며, 다음 기준을 기반으로 동작합니다:

- 소스 및 대상 IP 주소

- 포트 번호

- 프로토콜 (TCP, UDP 등)

- 트래픽 방향 (Inbound/Outbound)

- 우선순위 (숫자가 낮을수록 먼저 적용)

🛠 실무에서의 NSG 설정 핵심

실제로 NSG를 구성할 때 다음과 같은 사항을 중점적으로 고려해야 합니다.

✔ 기본 규칙 vs 사용자 정의 규칙

Azure는 NSG에 몇 가지 기본 규칙(Default Rules)을 자동 포함시킵니다. 이 규칙들은 사용자가 삭제할 수 없으며, 우선순위 65000 이상으로 설정되어 있습니다.

사용자 정의 규칙은 이보다 낮은 우선순위로 추가하여 기본 규칙을 무시할 수 있도록 구성해야 합니다.

✔ 우선순위 충돌에 주의

실무에서 자주 발생하는 실수 중 하나는 규칙 간 우선순위 충돌입니다.

예를 들어, 100번 규칙에서 모든 포트를 허용했는데, 200번 규칙에서 특정 포트를 막으면 후자의 규칙은 무시됩니다.

가장 먼저 적용되는 규칙만 영향을 미치기 때문에, 구성 순서를 반드시 검토하세요.

✔ 인바운드/아웃바운드 구분 설정

많은 사용자들이 NSG에서 인바운드(Inbound)와 아웃바운드(Outbound) 규칙을 혼동합니다.

예: 외부에서 SSH 접속을 허용하려면 인바운드 규칙에서 TCP 22 포트를 열어야 하며, 응답 패킷 처리를 위해 아웃바운드 허용도 확인해야 합니다.

📌 실무 팁: 이런 상황에서 NSG를 이렇게 써보세요

- 서브넷 단위로 NSG 할당: 관리 단순화, 전체 계층 적용에 적합

- NIC 단위로 NSG 적용: 특정 VM만 분리 보호할 때 유리

- 서비스 태그 활용: AzureLoadBalancer, Internet 등 외부 리소스를 그룹화하여 간단 설정

- Application Security Group(ASG): 논리적 그룹화를 통한 대규모 환경 관리에 필수

✅ 마무리 정리

Azure의 NSG는 매우 강력한 기능을 제공하지만, 구조와 우선순위를 정확히 이해하지 않으면 예상치 못한 트래픽 차단이나 허용 문제가 발생할 수 있습니다.

지금까지 설명한 구조, 적용 전략, 그리고 실무 팁을 바탕으로, 조직 내 네트워크 접근 제어 체계를 안정적으로 운영해 보세요.